پروسسورهای امن

پاشنه آشیل

شاید تا کنون نام Buffer Overflow یا سرریز بافر را شنیده باشید. بعنوان یک متخصص امنیت شبکه این نام قاعدتا کابوس همیشگی شما بوده است. اگر این نام را نشنیده اید اجازه دهید تا به شکل دیگری مساله را معرفی کنیم: بعنوان یک مدیر شبکه یا کارشناس کامپیوتر بدترین خاطره ماههای گذشته خود را مرور کنید... Blaster!

یک کرم کامپیوتری که برای آلوده کردن تمامی کامپیوترهای سازمان شما تنها به چند ثاینه وقت و یک ارتباط معمولی با اینترنت نیاز داشت و البته یکعدد سیستم عامل ویندوز. طبق معمول پس از شیوع یک کرم اینترنتی با آلودگی بالا همه به دنبال مقصرین اصلی میگردند. میکروسافت در طی تنها چند ماه بارها مجبور به انتشار Patchهای جدید شد و البته بیش از هر زمان دیگری اعتبارش به چالش کشیده شد. اما آیا واقعا مقصر اصلی میکروسافت بود؟

تاریخچه

شروع این ماجرا مربوط به سالها پیش است. طراحان زبان برنامه نویسی C و سپس C++ ظاهرا بیش از حد لازم دمکرات بودند. باید قبول کرد که اغلب اوقات کمکی محافظه کاری اگر چاشنی کار شود نتیجه بهتر خواهد بود! در حالی که اغلب زبانهای برنامه نویسی به شکلی برنامه نویس را در تخصیص و یا کاربری حافظه محدود میکنند این زبان دست برنامه نویس را تا حد امکان باز گذاشته تا جایی که برنامه نویس میتواند یک رشته صد بایتی را در یک حافظه ده بایتی کپی کند. همین ویژگی باعث شد تا برنامه نویسان C کمتر حساسیتی در زمینه چک کردن طول رشته هایی که در یک بافر کپی میشوند از خود نشان دهند. نتیجه همه اینها بوجود آمدن یک سرگرمی بسیار پر طرفدار برای هکرها بود. با چند کلک فنی میتوان به جای رشته ورودی یک رشته طولانی حاوی کد یک Back Door را وارد کرد و نتیجه؟ افتادن کنترل کامل کامپیوتر مورد نظر در دست هکر.

اسپم چیست؟

اگر برای مدت طولانی است که از اینترنت استفاده میکنید، بدون شک تاکنون تعداد زیادی از ایمیلهای ناخواسته دریافت کردهاید. بعضی ادعا میکنند که شما را بسرعت ثروتمند میکنند. بقیه قول محصولات یا خدمات جدید را میدهند. بعضی فضایی از صندوق پیستی شما را اشغال میکنند و از شما میخواهند که ایمیل را به بقیه ارسال کنید یا وبسایت مشخصی را ببینید. در جامعه اینترنتی ایمیلهای بعضاً تجاری ناخواسته، “اسپم” نامیده میشوند. اسپم اثری بیش از مزاحمت برای استفادهکنندگان اینترنت دارد و بطور جدی بازدهی شبکه و سرویسدهندگان ایمیل را تحت تاثیر قرار میدهد. و این به این دلیل است که فرستندگان اسپم از هزینه بسیار پایین ایمیل استفاده میکنند و صدهاهزار یا حتی میلیونها ایمیل را در یک زمان ارسال میکنند. حملههای اسپم پهنای باند زیادی را میگیرد، صندوقهای پستی را پر میکند و زمان خوانندگان ایمیل را تلف میکند. گاهی میتوان اسپمها را از عناوین عجیب، غیرمنطقی و مضحکشان تشخیص داد.

آمار زیر درصد ایمیلهایی را که در ماههای اخیر بعنوان اسپم تشخیص داده شدهاند، به تفکیک ماه در نمودار و جدول زیر مشخص شدهاند.

درصدهایی که از کل ایمیلها،

بعنوان اسپم شناخته شدهاند

(در مدت یک سال)

March 2004

63%

February 2004

62%

January 2004

60%

December 2003

58%

November 2003

56%

October 2003

52%

September 2003

54%

August 2003

50%

July 2003

50%

June 2003

49%

May 2003

48%

April 2003

46%

چگونه با اسپم مقابله کنیم؟

حملات پیشرفته تر

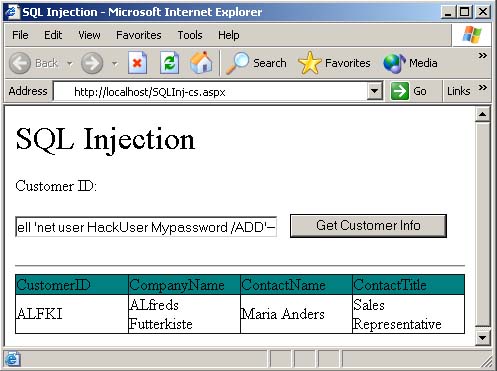

در حملاتی که تا اینجا مورد بررسی قرار گرفتند، یک SQL ساده به برنامه تزریق می شد. در صورتی که تدابیر لازمه اندیشیده نشود همه پایگاه های داده در برابر این نوع حملات آسیب پذیر هستند. به عنوان یک واقعیت همه سیستم های مدیریت پایگاه داده نقاط ضعف و قوت خاص خود را دارند و بنابراین امکان نفوذ به آنها برای مهاجم ها در هر زمانی وجود دارد.

یکی دیگر از حملات که از موارد قبلی پیشرفته تر است اجرای دستورات خارجی سیستم عامل می باشد از درون محیط سیستم مدیریت پایگاه داده است. به عنوان مثال SQL Server به کاربران اجازه می دهد که با استفاده از روال ذخیره شده? xp-cmdshell دستورات خارجی سیستم عامل را اجرا کند.

برای بهره گرفتن از این قابلیت کاربر می تواند در بخش ورود اطلاعات صفحه وب متن زیر را وارد نماید:

"exec master..xp-cmdshell "net user HackUser Mypassword /ADD"--

در این صورت برنامه کاربردی عبارت SQL زیر را ساخته و آن را به SQL Server ارسال می نماید:

SELECT CustomerID, CompanyName, ContactName, ContactTitle FROM Customers WHERE CustomerID = ""exec master..xp-cmdshell "net user HackUser Mypassword /ADD"--

مفاهیم امنیت شبکه

امنیت شبکه یا Network Security پردازه ای است که طی آن یک شبکه در مقابل انواع مختلف تهدیدات داخلی و خارجی امن می شود. مراحل ذیل برای ایجاد امنیت پیشنهاد و تایید شده اند:

1- شناسایی بخشی که باید تحت محافظت قرار گیرد.

2- تصمیم گیری درباره مواردی که باید در مقابل آنها از بخش مورد نظر محافظت کرد.

3- تصمیم گیری درباره چگونگی تهدیدات

4- پیاده سازی امکاناتی که بتوانند از دارایی های شما به شیوه ای محافظت کنند که از نظر هزینه به صرفه باشد.

5- مرور مجدد و مداوم پردازه و تقویت آن درصورت یاقتن نقطه ضعف

مفاهیم امنیت شبکه

برای درک بهتر مباحث مطرح شده در این بخش ابتدا به طرح بعضی مفاهیم در امنیت شبکه می پردازیم.

بیومتریک و تجهیزات مربوطه- بخش دوم

?- Physiometric (خصوصیات فیزیکی)

سنجش اعضا از قدیمی ترین روشهای تشخیص هویت است که با پیشرفت تکنولوژی به تنوع آن افزوده شده است.

?-? اثر انگشت

این روش قدیمی ترین روش آزمایش تشخیص هویت از راه دور است. اگرچه قبلا اثر انگشت تنها در زمینه جرم قابل بحث بود، تحقیقات در بسیاری کشورها سطحی از پذیرش را نشان میدهد که به این روش اجازه استفاده در برنامه های عمومی را می دهد. سیستمها میتوانند جزئیاتی از اثر انگشت (نقاطی مانند تقاطعها یا کناره های برجستگیها) یا کل تصویر را بگیرند. الگوهای مرجع که برای حفظ این جزئیات بکار میرود در حدود ??? بایت هستند که در مقایسه با تصویر کاملی که از اثر انگشت با حجم ??? تا ???? بایت میباشد,بسیار کوچکتر هستند.

در برنامه های عمومی مشکلاتی در ثبات وجود دارد. بعضی کارگران و معتادان شدید به سیگار, اغلب انگشتانی دارند که تحلیل اثرانگشت آنان مشکل است. با این وجود، طرحهای بلند مدت و موفق زیادی در استفاده از اثر انگشت وجود داشته است.

در حال حاضر اثر انگشت خوانهای زیادی در دامنه وسیعی وجود دارند که به همراه بعضی کارتخوانهااستفاده میشوند. اگرچه در حال حاضر قیمت آنها چندان پایین نیست اما میزان عرضه آنان در فروشگاههای کامپیوتر عادی باعث افت سریع قیمت آنان خواهد شد.

تغییر سایز یک درایو

این نرم افزار حیاطی برای سیستم شماست و میتوانید مطمئن باشید روزی به آن نیاز پیدا خواهید کرد . مهمترین

کاری که این نرم افزار انجام می دهد تغییر اندازه درایوهای هارد دیسک شما بدون از دست دادن اطلاعات شماست.

بعد از نصب برنامه از شما می پرسد که آیا می خواهید فلاپی بوت Partition Magic را بسازید یا خیر ؟ ( که نیاز به 2

Floppy می باشد بهتر است که این بوت ها را داشته باشیم زیرا در صورت خراب شدن Windows می توانیم

Partition Magic را در Dos راه اندازی کنیم.) بعد از این مرحله کار با Partition Magic را آغاز می کنیم .

وقتی برنامه را اجرا کردید با درایو های Hard خود روبرو خواهید شد.

روش کار بدین شکل است که شما تغییرات مورد نظرتان را انجام می دهید و سپس بر روی د کمهApply کلیک می

کنید.

چنانچه در عملی اشتباه کردید با فرمان Undo یک مرحله به عقب برگردید.

حال فرض کنید که این درایو های ماست . ( 4 درایو E و F وH و D و ( C

فرض کنید می خواهیم از درایو H که 10 گیگ است 5 گیگ جدا و به درایو E اضافه کنیم.

برای این کار روی درایو H راست کلیک کرده و Resize/move را انتخاب می کنیم.

در پنجره ای که باز شده می توانید ماوس را از قسمتی که نشان داده شده گرفته و به سمت وسط بکشید به این

ترتیب معلوم می شود که چه مقدار از فضا کم شده است.

همچنین می توانید از طریق تایپ در قسمت Free space after مقدار فضایی را که می خواهید به درایو مورد نظر

اضافه کنید مشخص کنید. سپس بروی OK کلیک کنید .

همانطور که ملاحظه می فرمایید یک قسمت خالی در کنار درایو H بوجود آمده است.

حال نوبت به این رسیده که این مقدار فضا را به درایو E اضافه کنیم بروی درایو E راست کلیک کنید و همانند H ،

Resize/move را انتخاب کنید .

همانند H مقدار فضای ایجاد شده را با کشیدن آن این بار به سمت راست فضای E را تغییر می دهیم.

ودر نهایت OK و سپس Apply می کنیم.

اگر می خواهید برنامه task manager را که به وسیله گرفتن Ctrl+Alt+Delet اجرا می شود را غیر فعال کنیدکارهای زیر را انجام دهید.

?-در قسمت run برنامه gpedit.msc را اجرا کنید.

?-در این برنامه در قسمت سمت چپ بر روی گزینه User configuration کلیک کنید.

?-بعد بر روی گزینه Administrative Templates شوید.

?-بعد بر روی گزینه System کلیک کرده و بر روی Ctrl+Alt+Delet کلیک کنید.

?-و بر روی گزینه Remove Task Manager دوبار کلیک کرده و در گزینه های موجود Enable را انتخاب نمائید .

نکته:اگر هم task manager غیر فعال است و شما می خواهید آن را فعال کنید گزینه Disable را انتخاب کنید.سپس ok را بزنید.

موفق و پیروز باشید

حتما براتون پیش اومده که وقتی وارد مسنجر می شید ، دوست ندارید یه نفر یا شخص خاصی شما رو فعال ببینه و دوست ندارید با اون چت کنید ولی اون هی گیر میده و از این چیزا ...

با این ترفندی که من می گم میتونید برای کسی که بهتون گیر میده یا برای فرد خاصی invisible باشید تا اون فرد دیگه شما رو در حالت فعال نبینه و بهتون گیر نده .

خوب برای این کار صفحه ی PM شخص مورد نظر رو باز کنید و از منوهای بالای پنجره ی PM به یکی از آدرس های زیر برید : ژ

![]() Contact > Contact Options > Stealth Settings

Contact > Contact Options > Stealth Settings

یا

![]() Actions > Contact Options > Stealth Settings

Actions > Contact Options > Stealth Settings

بعد گزینه ی Permanently Offline رو انتخاب کنید .

از این به بعد شخص مورد نظر همیشه آی دی شما را در حالت invisible می بیند .

برای برگرداندن به حالت عادی به همان آدرس می روید و گزینه ی Online رو انتخاب می کنید .

اگر می خواهید برنامه خاصی را به هنگام ورود به ویندوز باز و اجرا شود کارهای زیر را انجام دهید.

روی منوی start کلیک راست کنید و گزینه open را انتخاب کنید.

بعد وارد فولدر programs و سپس startup شوید.

در این مسیر shortcut برنامه ای را که می خواهید اجرا شود را کپی کنید.

از این به بعد از ورود به ویندوز برنامه مورد نظر شما باز می شود.

نکته:برای حذف این عمل مسیر بالا را تکرار کنید و بعد shortcut مربوطه را پاک کنید.

برای مخفی کردن ساعت ویندوز در قسمت RUN از منوی شروع،برنامه REGEDIT را انتخاب کنید و:

HKEY_LOCAL_MACHINE_software_Microsoft_Windows_CurrentVersion_policies_Explorer

دراین مسیر مقداری به نام HideClockرا ایجاد کنید.برای این کار ،در قسمت سمت راست کلیک راست کنید وNew سپسDWORD را انتخاب کنید.

سپس نام این مقدار رابه HideClock تغییر دهید.

برای این مقدار،دوبار روی آن کلیک کنید و مقدار آن را به ? (یک)تغییر دهید.

برای اعمال این کار ویندوز خود را Restart کنید.

اگر مشکلی داشتید در قسمت نظرات بگذارید...

لیست کل یادداشت های این وبلاگ

راه انداز

محافظت در مقابل خطرات ایمیل (?)

قابلیتهای نرمافزارهای ضدویروس

طرز کار برنامه های ضد ویروس

طرز کار برنامه های ضد ویروس

نبرد فیلترها و تولیدکنندگان اسپم (?)

اختلال عاطفی فصلی: نشانه ها و روش های درمان

آیا مصرف ویتامین به درمان افسردگی کمک می کند؟

چند نکته کارساز در مورد " مدیریت زمان "

25 ماده از قانون جرایم رایانه ای به تصویب مجلس شورای اسلامی رسید

نوع موسیقی و تاثیر آن بر کودک

افسردگی و برخی علل آن در ایران

دیدار پرشور هزاران نفر از پرستاران، معلمان و کارگران سراسر کشور

درمان تنش و اضطراب با ماساژ ( ماساژ درمانی

[همه عناوین(668)][عناوین آرشیوشده]