AAA (Authentication, Authorization and Accounting)

AAA که مخفف Authentication, Authorization and Accounting است سه محور اصلی در کنترل دسترسی در شبکه هستند که در این بخش در مورد هریک از آنها به طور مجزا و مختصر صحبت میشود. ابتدا تعریفی از هریک از این مفاهیم ارائه میدهیم.

? - Authentication

?-? - مفهوم Authentication

به معنای وارسی عناصر شناسایی ارائه شده از سوی کاربر، تجهیزات یا نرمافزارهایی است که تقاضای استفاده و دسترسی به منابع شبکه را دارند. عناصر شناسایی در ابتداییترین و معمولترین حالت شامل نام کاربری و کلمه عبور میباشند. در صورت نیاز به بالاتر بودن پیچیدگی فرایند کنترل و وارسی هویت، میتوان با اضافه نمودن عناصر شناسایی به این مهم دست یافت. بدیهی است که با اضافه نمودن فاکتورها و عناصر شناسایی، نوع خادم مورد استفاده، پایگاههای دادهای مورد نظر و در بسیاری از موارد پروتکلها و استانداردها نیز باید مطابق با تغییرات اعمال شده در نظر گرفته شوند تا یکسانی در ارائه خدمات در کل شبکه حفظ شود.

پس از ارائه عناصر شناسایی از سوی متقاضی، سیستم کد کاربری و کلمه عبور را با بانک اطلاعاتی مختص کدهای شناسایی کاربری مقایسه کرده و پذیرش یا عدم پذیرش دسترسی به منابع را صادر میکند.

عمل Authentication، در طراحی شبکههایی با حجم کم و متوسط عموماً توسط تجهیزات مسیریابی و یا دیوارهای آتش انجام میگیرد. علت استفاده از این روش مجتمع سازی و ساده سازی پیادهسازی عمل Authentication است. با استفاده از امکانات موجود نیاز به استقرار یک خادم مجزا برای صدور پذیرش هویت متقاضیان دسترسی مرتفع میگردد.

از سوی دیگر در شبکههای با حجم و پیچیدگی نسبتاً بالا، عموماً با توجه به پردازش بالای مختص عمل Authentication، خادمی بصورت مستقل و مجزا به این امر اختصاص مییابد. در این روش از استانداردها و پروتکلهای مختلفی همچون TACACS+ و RADIUS استفاده میگردد.

امنیت تجهیزات شبکه

برای تامین امنیت بر روی یک شبکه، یکی از بحرانی ترین و خطیرترین مراحل، تامین امنیت دسترسی و کنترل تجهیزات شبکه است. تجهیزاتی همچون مسیریاب، سوئیچ یا دیوارهای آتش.

اهمیت امنیت تجهیزات به دو علت اهمیت ویژهای مییابد :

الف – عدم وجود امنیت تجهیزات در شبکه به نفوذگران به شبکه اجازه میدهد که با دستیابی به تجهیزات امکان پیکربندی آنها را به گونهای که تمایل دارند آن سختافزارها عمل کنند، داشته باشند. از این طریق هرگونه نفوذ و سرقت اطلاعات و یا هر نوع صدمه دیگری به شبکه، توسط نفوذگر، امکانپذیر خواهد شد.

ب – برای جلوگیری از خطرهای DoS (Denial of Service) تأمین امنیت تجهزات بر روی شبکه الزامی است. توسط این حملهها نفوذگران میتوانند سرویسهایی را در شبکه از کار بیاندازند که از این طریق در برخی موارد امکان دسترسی به اطلاعات با دور زدن هر یک از فرایندهای AAA فراهم میشود.

در این بخش اصول اولیه امنیت تجهیزات مورد بررسی اجمالی قرار میگیرد. عناوین برخی از این موضوعات به شرح زیر هستند :

- امنیت فیزیکی و تأثیر آن بر امنیت کلی شبکه

- امنیت تجهیزات شبکه در سطوح منطقی

- بالابردن امنیت تجهیزات توسط افزونگی در سرویسها و سختافزارها

موضوعات فوق در قالب دو جنبه اصلی امنیت تجهیزات مورد بررسی قرار میگیرند :

- امنیت فیزیکی

- امنیت منطقی

? – امنیت فیزیکی

امنیت فیزیکی بازه وسیعی از تدابیر را در بر میگیرد که استقرار تجهیزات در مکانهای امن و به دور از خطر حملات نفوذگران و استفاده از افزونگی در سیستم از آن جملهاند. با استفاده از افزونگی، اطمینان از صحت عملکرد سیستم در صورت ایجاد و رخداد نقص در یکی از تجهیزات (که توسط عملکرد مشابه سختافزار و یا سرویسدهنده مشابه جایگزین میشود) بدست میآید.

در بررسی امنیت فیزیکی و اعمال آن، ابتدا باید به خطرهایی که از این طریق تجهزات شبکه را تهدید میکنند نگاهی داشته باشیم. پس از شناخت نسبتاً کامل این خطرها و حملهها میتوان به راهحلها و ترفندهای دفاعی در برار اینگونه حملات پرداخت.

?-? – افزونگی در محل استقرار شبکه

یکی از راهکارها در قالب ایجاد افزونگی در شبکههای کامپیوتری، ایجاد سیستمی کامل، مشابه شبکهی اولیهی در حال کار است. در این راستا، شبکهی ثانویهی، کاملاً مشابه شبکهی اولیه، چه از بعد تجهیزات و چه از بعد کارکرد، در محلی که میتواند از نظر جغرافیایی با شبکهی اول فاصلهای نه چندان کوتاه نیز داشته باشد برقرار میشود. با استفاده از این دو سیستم مشابه، علاوه بر آنکه در صورت رخداد وقایعی که کارکرد هریک از این دو شبکه را به طور کامل مختل میکند (مانند زلزله) میتوان از شبکهی دیگر به طور کاملاً جایگزین استفاده کرد، در استفادههای روزمره نیز در صورت ایجاد ترافیک سنگین بر روی شبکه، حجم ترافیک و پردازش بر روی دو شبکهی مشابه پخش میشود تا زمان پاسخ به حداقل ممکن برسد.

با وجود آنکه استفاده از این روش در شبکههای معمول که حجم جندانی ندارند، به دلیل هزینههای تحمیلی بالا، امکانپذیر و اقتصادی به نظر نمیرسد، ولی در شبکههای با حجم بالا که قابلیت اطمینان و امنیت در آنها از اصول اولیه به حساب میآیند از الزامات است.

بیومتریک و تجهیزات مربوطه- بخش اول

برای صدور اجازه ورود برای یک فرد نیاز داریم وی را شناسایی و هویت وی را تایید کنیم و مورد نظر ما انجام بررسیهایی است که بصورت خودکار توسط یک سیستم صورت بگیرد.

در اصل تمام روشهای شناسایی با سه مورد زیر ارتباط دارد:

?- آنچه که شما میدانید (یک کلمه عبور یا PIN)

?- آنجه که شما دارید (یک کارت یا نشانه های دیگر)

?- آنچه که شما هستید (مشخصات فیزیکی یا رفتاری)

مورد آخر به نام زیست سنجی (Biometrics) نیز شناخته میشود.

هرکدام از این موارد مزایا و معایبی دارد: کلمات عبور ممکن است حدس زده شوند یا از دست داده شوند اما به کاربر اجازه میدهند که قدرت خود را در اختیار کس دیگر قرار دهد. بسیاری از افراد براحتی کلمات عبور را فراموش میکنند، مخصوصا اگر بندرت از آنها استفاده کنند. نشانه ها میتوانند گم یا دزدیده شوند اما میتوانند در صورت لزوم به کس دیگر منتقل یا قرض داده شوند. مشخصات فیزیکی انعطاف ندارند. برای مثال، نمیتوان آنها را از طریق خطوط تلفن به کس یا جای دیگر منتقل کرد. طراحان سیستمهای امنیتی باید این پرسش را مطرح کنند که آیا کاربران باید توانایی انتقال اختیارشان را به دیگران داشته باشند یا خیر. پاسخ این پرسش در انتخاب روش و ابزار شناسایی و تعیین هویت موثر است.

روشهای شناسایی میتوانند بصورت ترکیبی مورد استفاده قرار گیرند: یک کارت و یک کلمه عبور یا کارت و زیست سنجی معمول هستند. این ترکیب میتواند مطابق با نیازها متفاوت باشد. برای مثال، ممکن است فقط از یک کارت برای ورود به ساختمان استفاده کنیم، از یک کارت و یک PIN برای ورود به اتاق کامپیوتر، اما از یک کارت و اثرانگشت برای عملیات انتقال پول در سیستمهای کامپیوتری.

مقدمه ای بر فایروال

فایروال وسیله ای است که کنترل دسترسی به یک شبکه را بنابر سیاست امنیتی شبکه تعریف می کند.علاوه بر آن از آنجایی که معمولا یک فایروال بر سر راه ورودی یک شبکه می نشیند لذا برای ترجمه آدرس شبکه نیز بکار گرفته می شود.

مشخصه های مهم یک فایروال قوی و مناسب جهت ایجاد یک شبکه امن عبارتند از:

1- توانایی ثبت و اخطار :ثبت وقایع یکی از مشخصه های بسیار مهم یک فایروال به شمار می شود و به مدیران شبکه این امکان را می دهد که انجام حملات را کنترل کنند. همچنین مدیر شبکه می تواند با کمک اطلاعات ثبت شده به کنترل ترافیک ایجاد شده توسط کاربران مجاز بپردازد. در یک روال ثبت مناسب ، مدیر می تواند براحتی به بخشهای مهم از اطلاعات ثبت شده دسترسی پیدا کند. همچنین یک فایروال خوب باید بتواند علاوه بر ثبت وقایع، در شرایط بحرانی، مدیر شبکه را از وقایع مطلع کند و برای وی اخطار بفرستد.

2- بازدید حجم بالایی از بسته های اطلاعات: یکی از تستهای یک فایروال ، توانایی آن در بازدید حجم بالایی از بسته های اطلاعاتی بدون کاهش چشمگیر کارایی شبکه است. حجم داده ای که یک فایروال می تواند کنترل کند برای شبکه های مختلف متفاوت است اما یک فایروال قطعا نباید به گلوگاه شبکه تحت حفاظتش تبدیل شود.عوامل مختلفی در سرعت پردازش اطلاعات توسط فایروال نقش دارند. بیشترین محدودیتها از طرف سرعت پردازنده و بهینه سازی کد نرم افزار بر کارایی فایروال تحمیل می شوند. عامل محدودکننده دیگر می تواند کارتهای واسطی باشد که بر روی فایروال نصب می شوند. فایروالی که بعضی کارها مانند صدور اخطار ، کنترل دسترسی مبنی بر URL و بررسی وقایع ثبت شده را به نرم افزارهای دیگر می سپارد از سرعت و کارایی بیشتر و بهتری برخوردار است.

3- سادگی پیکربندی: سادگی پیکربندی شامل امکان راه اندازی سریع فایروال و مشاهده سریع خطاها و مشکلات است.در واقع بسیاری از مشکلات امنیتی که دامنگیر شبکه های می شود به پیکربندی غلط فایروال بر می گردد. لذا پیکربندی سریع و ساده یک فایروال ، امکان بروز خطا را کم می کند. برای مثال امکان نمایش گرافیکی معماری شبکه و یا ابزرای که بتواند سیاستهای امنیتی را به پیکربندی ترجمه کند ، برای یک فایروال بسیار مهم است.

4- امنیت و افزونگی فایروال: امنیت فایروال خود یکی از نکات مهم در یک شبکه امن است.فایروالی که نتواند امنیت خود را تامین کند ، قطعا اجازه ورود هکرها و مهاجمان را به سایر بخشهای شبکه نیز خواهد داد. امنیت در دو بخش از فایروال ، تامین کننده امنیت فایروال و شبکه است:

الف- امنیت سیستم عامل فایروال : اگر نرم افزار فایروال بر روی سیستم عامل جداگانه ای کار می کند، نقاط ضعف امنیتی سیستم عامل ، می تواند نقاط ضعف فایروال نیز به حساب بیاید. بنابراین امنیت و استحکام سیستم عامل فایروال و بروزرسانی آن از نکات مهم در امنیت فایروال است.

ب- دسترسی امن به فایروال جهت مقاصد مدیریتی : یک فایروال باید مکانیزمهای امنیتی خاصی را برای دسترسی مدیران شبکه در نظر بگیرد. این روشها می تواند رمزنگاری را همراه با روشهای مناسب تعیین هویت بکار گیرد تا بتواند در مقابل نفوذگران تاب بیاورد.

امنیت در پایگاههای داده ای - بخش اول

امنیت سرور

مقدمه

با گسترش استفاده از تکنولوژی وب و توسعه برنامه هایی که برای کارکرد درین بستر تولید میشوند مباحث مربوط به امنیت پایگاههای داده ای بعد جدیدتری پیدا کرده اند. هر چند از آغاز پیداش پایگاههای داده همواره امنیت و تامین آن یک دغدغه مهم و پیاده سازی مناسب و کارای آن یک خصوصیت بنیادی در پایگاههای داده بوده است اما بهر روی بحث امنیت (Security)همواره در سایه مقولاتی همچون عملکرد مناسب (Functionality) ، کارایی (Performance) و قابلیت اطمینان (Reliability) قرار میگرفت. به عبارتی هنوز هم چندان عجیب نیست اگر ببینیم یک برنامه رده سازمانی (Enterprise Level) با تعداد زیادی Client بدون هیچگونه ملاحظه امنیتی تولید شده و مورد استفاده باشد. حتی میتوان درین زمینه مثالهای جالبتری یافت. اغلب برنامه های Client-Server با نام کاربری sa(System Administrator) به پایگاههای داده متصل میشوند. از دید امنیتی این مطلب یک فاجعه محسوب میشود. هیچ تغییر و یا خرابکاری ای قابل ردیابی نیست، همه کاربران به همه اطلاعات دسترسی دارند و الی آخر.

آنچه ذکر شد ، در واقع تصویری از وضعیت جاری بود، که باید از دو منظر نگریسته شود: عدم وجود مکانیزمهای امنیتی مناسب و نیز در صورت وجود چنین مکانیزمهایی عدم بهره گیری صحیح ازانها یا نداشتن سیاست امنیتی مطلوب.

این وضعیت شاید در دنیای برنامه های مبتنی بر تکنولوژی های Mainframe یا Client-Server قابل تحمل بود اما در شرایط فعلی که برنامه ها با سرعت زیادی به سمت بهره گیری از بستر وب میروند ادامه این روند فاجعه بار است. در حال حاضر دیگر کاربران یک برنامه به صورت بالقوه تنها کارمندان یک سازمان نیستند. هر فردی میتواند به سادگی باز کردن یک مرورگر وب به پایگاه داده شما متصل شود و مطمئن باشید اگر مکانیزمهای امنیتی را رعایت نکرده باشید ، حذف تمامی داده های شما حتس از عهده یک نفوذگر عادی هم بر می آید.

اجازه دهید یک فرض اساسی را مطرح کنیم. مدیران IT یک سازمان بر دو دسته اند: مدیران نوگرایی که به صورت داوطلبانه سازمان را به سمت ارائه خدمات عمومی و گسترده هدایت میکنند و به همین دلیل تکنولوژی وب را به عنوان تنها بستر موجود برای ارائه این خدمات میپذیرند و مدیران سنتی محافظه کاری که قابلیت اطمینان و کارایی سیستم جاری را تحت هیچ شرایطی حاضر نیستند در معرض خطر قرار دهند. وب از نظر این گروه دوم کماکان یک تکنولوژی مشکوک غیر قابل اطمینان است. در واقع دلایل فنی این گروه دوم هنوز هم چشمگیر و قابل اعتناست، به خصوص گروهی که از mainframe ها صحبت میکنند. قابلیت اطمینان 0.99999 هنوز هم در دنیای غیر Mainframe یک رویاست.

زمانی که بحث امنیت در بستر وب مطرح میشود به صورت عمده سه جزء زیر مد نظر است:

امنیت سرور(Server Security)

امنیت در تصدیق اعتبار(Authentication Security)

امنیت محاوره(Session Security)

در ادامه نگاهی به جزئیات هریک از اجزای این دسته بندی خواهیم داشت.

شاید بخش عمده امنیت سرور مربوط به مدیر شبکه و نیز کارشناس امنیت اطلاعات باشد. ازین نظر DBA مسئولیت چندانی ندارد ، البته این به شرطی ست که قبلا متخصص امنیت شبکه مکانیزمهای امنیتی مناسب را جهت سرور پیش بینی کرده باشد. این مکانیزمها محدوده وسیعی از ابزارها و راه حلهای امنیتی را در بر میگیرد: فایروالها ، تشخیصگرهای نفوذ (Intrusion Detectors) ، ضد ویروسها ، ... از جمله ابزارها هستند . معماری امن شبکه و لحاظ کردن مسائل امنیتی درین معماری نیز میتواند حائز اهمیت باشد. تمامی این مباحث زیر مجموعه بحث امنیت شبکه می باشند که در بخش آتی به صورت خیلی مختصر به آن اشاره خواهیم کرد:

حمله به برنامه های وبی (?)

در بخشهای پیشین از این مجموعه مقالات تعدادی از روشهای حمله به برنامههای وبی معرفی شدند. در ادامه به روشهایی که با استفاده از آنها میتوان به پایگاه داده سیستم نفوذ کرد اشاره میشود.

تزریق SQL

به زبان ساده این نوع حمله وارد کردن کد SQL به یک برنامه است، در شرایطی که توسعه دهنده برنامه قصد آن را نداشته و یا حتی پیشبینی آن را نیز نکرده باشد. ریشه این نوع حملات به ساختار طراحی ضعیف برنامه برمیگردد و تنها در مورد برنامههایی قابل انجام است که از روشهای ساخت رشته های SQL بهره میگیرند.

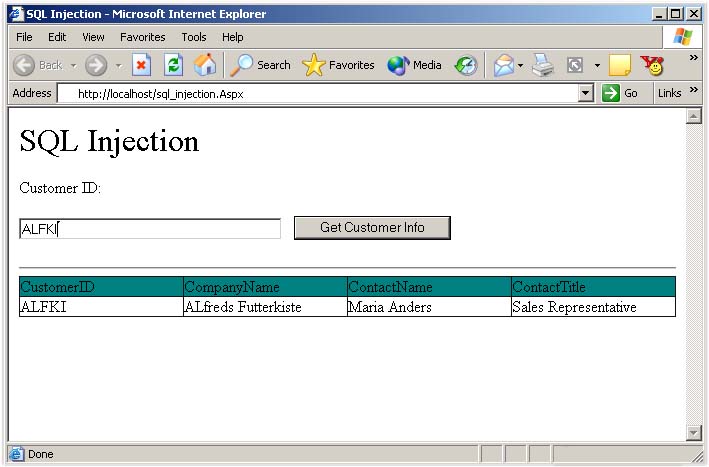

به مثال زیر توجه کنید:

Dim StrSQL as String = "SELECT CustomerID, CompanyName, ContactName, " & -

"ContactTitle FROM Customers WHERE CustomerID = "" & txtCustID.Text & """

در عبارت فوق با استفاده از روش ساخت رشته به صورت پویا یک رشته SQL تولید میشود که CustomerID با مقدار موجود در txtCustID جایگزین میشود. در شرایط عادی کاربر شناسه خود را در Box وارد مینماید، برنامه اقدام به جستجو در پایگاه داده نموده و پس از آن نتایج برای کاربر نمایش داده میشود. به عنوان مثال اگر کاربر شناسه ALFKI را وارد نماید نتایجی که برنامه تولید میکند به شرح زیر خواهد بود:

مقدمه ای بر تشخیص نفوذ (Intrusion Detection)

تشخیص نفوذ عبارت است از پردازه تشخیص تلاشهایی که جهت دسترسی غیرمجاز به یک شبکه یا کاهش کارایی آن انجام می شوند.در تشخیص نفوذ باید ابتدا درک صحیحی از چگونگی انجام حملات پیدا کرد. سپس بنابر درک بدست آمده، روشی دو مرحله ای را برای متوقف کردن حملات برگزید. اول این که مطمئن شوید که الگوی عمومی فعالیتهای خطرناک تشخیص داده شده است. دوم این که اطمینان حاصل کنید که با حوادث مشخصی که در طبقه بندی مشترک حملات نمی گنجند، به سرعت رفتار می شود.به همین دلیل است که بیشتر سیستم های تشخیص نفوذ (IDS) بر مکانیزمهایی جهت بروزرسانی نرم افزارشان متکی هستند که جهت جلوگیری از تهدیدات شبکه به اندازه کافی سریع هستند. البته تشخیص نفوذ به تنهایی کافی نیست و باید مسیر حمله را تا هکر دنبال کرد تا بتوان به شیوه مناسبی با وی نیز برخورد کرد.

انواع حملات شبکه ای با توجه به طریقه حمله

یک نفوذ به شبکه معمولا یک حمله قلمداد می شود. حملات شبکه ای را می توان بسته به چگونگی انجام آن به دو گروه اصلی تقسیم کرد. یک حمله شبکه ای را می توان با هدف نفوذگر از حمله توصیف و مشخص کرد. این اهداف معمولا از کار انداختن سرویس (DOS یا Denial of Service) یا دسترسی غیرمجاز به منابع شبکه است.

1- حملات از کار انداختن سرویس

در این نوع حملات ، هکر استفاده از سرویس ارائه شده توسط ارائه کننده خدمات برای کاربرانش را مختل می کند. در این حملات حجم بالایی از درخواست ارائه خدمات به سرور فرستاده می شود تا امکان خدمات رسانی را از آن بگیرد. در واقع سرور به پاسخگویی به درخواستهای بی شمار هکر مشغول می شود و از پاسخگویی به کاربران واقعی باز می ماند.

بیومتریک و تجهیزات مربوطه- بخش دوم

?- Physiometric (خصوصیات فیزیکی)

سنجش اعضا از قدیمی ترین روشهای تشخیص هویت است که با پیشرفت تکنولوژی به تنوع آن افزوده شده است.

?-? اثر انگشت

این روش قدیمی ترین روش آزمایش تشخیص هویت از راه دور است. اگرچه قبلا اثر انگشت تنها در زمینه جرم قابل بحث بود، تحقیقات در بسیاری کشورها سطحی از پذیرش را نشان میدهد که به این روش اجازه استفاده در برنامه های عمومی را می دهد. سیستمها میتوانند جزئیاتی از اثر انگشت (نقاطی مانند تقاطعها یا کناره های برجستگیها) یا کل تصویر را بگیرند. الگوهای مرجع که برای حفظ این جزئیات بکار میرود در حدود ??? بایت هستند که در مقایسه با تصویر کاملی که از اثر انگشت با حجم ??? تا ???? بایت میباشد,بسیار کوچکتر هستند.

در برنامه های عمومی مشکلاتی در ثبات وجود دارد. بعضی کارگران و معتادان شدید به سیگار, اغلب انگشتانی دارند که تحلیل اثرانگشت آنان مشکل است. با این وجود، طرحهای بلند مدت و موفق زیادی در استفاده از اثر انگشت وجود داشته است.

در حال حاضر اثر انگشت خوانهای زیادی در دامنه وسیعی وجود دارند که به همراه بعضی کارتخوانهااستفاده میشوند. اگرچه در حال حاضر قیمت آنها چندان پایین نیست اما میزان عرضه آنان در فروشگاههای کامپیوتر عادی باعث افت سریع قیمت آنان خواهد شد.

مقدمه ای بر شبکه خصوصی مجازی (VPN)

شبکه خصوصی مجازی یا Virtual Private Network که به اختصار VPN نامیده می شود، امکانی است برای انتقال ترافیک خصوصی بر روی شبکه عمومی. معمولا از VPN برای اتصال دو شبکه خصوصی از طریق یک شبکه عمومی مانند اینترنت استفاده می شود.منظور از یک شبکه خصوصی شبکه ای است که بطور آزاد در اختیار و دسترس عموم نیست. VPN به این دلیل مجازی نامیده می شود که از نظر دو شبکه خصوصی ، ارتباط از طریق یک ارتباط و شبکه خصوصی بین آنها برقرار است اما در واقع شبکه عمومی این کار را انجام می دهد. پیاده سازی VPN معمولا اتصال دو یا چند شبکه خصوصی از طریق یک تونل رمزشده انجام می شود. در واقع به این وسیله اطلاعات در حال تبادل بر روی شبکه عمومی از دید سایر کاربران محفوظ می ماند. VPN را می توان بسته به شیوه پیاده سازی و اهداف پیاده سازی آن به انواع مختلفی تقسیم کرد.

دسته بندی VPN براساس رمزنگاری

VPN را می توان با توجه به استفاده یا عدم استفاده از رمزنگاری به دو گروه اصلی تقسیم کرد:

1- VPNرمزشده : VPN های رمز شده از انواع مکانیزمهای رمزنگاری برای انتقال امن اطلاعات بر روی شبکه عمومی استفاده می کنند. یک نمونه خوب از این VPN ها ، شبکه های خصوصی مجازی اجرا شده به کمک IPSec هستند.

2- VPN رمزنشده : این نوع از VPN برای اتصال دو یا چند شبکه خصوصی با هدف استفاده از منابع شبکه یکدیگر ایجاد می شود. اما امنیت اطلاعات در حال تبادل حائز اهمیت نیست یا این که این امنیت با روش دیگری غیر از رمزنگاری تامین می شود. یکی از این روشها تفکیک مسیریابی است. منظور از تفکیک مسیریابی آن است که تنها اطلاعات در حال تبادل بین دو شبکه خصوصی به هر یک از آنها مسیر دهی می شوند. (MPLS VPN) در این مواقع می توان در لایه های بالاتر از رمزنگاری مانند SSL استفاده کرد.

هر دو روش ذکر شده می توانند با توجه به سیاست امنیتی مورد نظر ، امنیت مناسبی را برای مجموعه به ارمغان بیاورند، اما معمولا VPN های رمز شده برای ایجاد VPN امن به کار می روند. سایر انواع VPN مانند MPLS VPN بستگی به امنیت و جامعیت عملیات مسیریابی دارند.

لیست کل یادداشت های این وبلاگ

راه انداز

محافظت در مقابل خطرات ایمیل (?)

قابلیتهای نرمافزارهای ضدویروس

طرز کار برنامه های ضد ویروس

طرز کار برنامه های ضد ویروس

نبرد فیلترها و تولیدکنندگان اسپم (?)

اختلال عاطفی فصلی: نشانه ها و روش های درمان

آیا مصرف ویتامین به درمان افسردگی کمک می کند؟

چند نکته کارساز در مورد " مدیریت زمان "

25 ماده از قانون جرایم رایانه ای به تصویب مجلس شورای اسلامی رسید

نوع موسیقی و تاثیر آن بر کودک

افسردگی و برخی علل آن در ایران

دیدار پرشور هزاران نفر از پرستاران، معلمان و کارگران سراسر کشور

درمان تنش و اضطراب با ماساژ ( ماساژ درمانی

[همه عناوین(668)][عناوین آرشیوشده]